徹底比較「VDI vs IP-KVM」セキュリティ

<目次>

目次[非表示]

オフィスのフリーアドレスを実現する2つの手段、仮想デスクトップ(VDI)・画面転送方式のシンクライアントと、KVM over IP(IPKVM)。

今回は、この2つの方法を、ユーザビリティ、導入ハードルと運用性、セキュリティの視点から比較してみます。

ネットワーク分離にも使えるIP-KVM

基幹系データと情報系データを分ける

ハードウェアは施錠できるところで管理できるが

最後に、IPKVMならではのセキュリティに関しての優位点を紹介します。

PCをサーバールームなどに置くことにより、ハードウェアの物理的に安全な環境に置くことはできましたが、ネットワークのセキュリティについてはどうでしょうか。

ネットワークを分離してセキュリティリスクの対策

金融や公共、社会インフラ関連をはじめとする、高いセキュリティが求められるクライアント環境では、しばしば「ネットワーク分離」が取り入れられています。

ネットワーク分離は、重要な機密情報の取り扱いを専用のネットワーク内に限定し、他のオフィスワークで使うネットワークには一切出さないようにするというもの。ネットワークを区別するため、前者を「基幹系」、後者を「情報系」などと呼びます。

例えば異なるネットワークに接続された2台のPCを同じデスク上で使い分けたり、物理的に部屋を分けて分離したりするなど、その分離の程度はセキュリティ要件によりさまざまですが、一部のユーザーではIPKVMで分離を実現する方法を取り入れているところもあります。

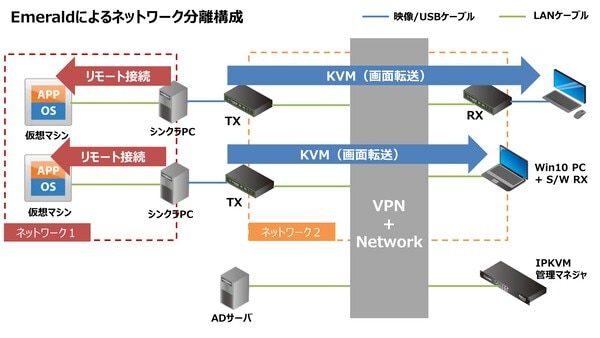

図: IPKVMを用いたネットワーク分離の構成例。機密情報を扱うシステムやアプリケーションを論理的にも物理的にも隔離しつつ、IPKVMで画面表示やキーボード・マウス操作を転送することでセキュリティ水準を低下させることなく使い勝手が向上

シンクラPCの利用により隔離されたネットワーク内で情報を取り扱う

それが図に示した構成です。機密情報を扱う範囲は「シンクラPC」までに限定しつつ、その踏み台PCにKVMトランスミッタを接続、情報系ネットワークを経由してセキュリティルーム外から画面を見たり操作できるようにしています。

この構成なら、機密情報を扱うシステムをセキュリティルームの隔離されたネットワークに留めておくことができ、情報系ネットワークへ漏えいする可能性はきわめて低いと言えるでしょう。

外部ネットワークとの間で転送されるのはIPKVMによる画面表示と操作内容の情報のみで、機密情報そのものではありません。IPKVM以外から機密情報を操作することは極めて困難であり、Boxillaによりユーザー認証やアクセスログを管理することで証跡を残しておくことができます